ВИДЕО ИНТРО

ПОЧЕМУ КИБЕРБЕЗОПАСНОСТЬ ВАЖНА?

Сохранность данных

Отказоустойчивость

Производительность

Стабильность

Гибкость и Адаптивность

Экономическая целесообразность

ВВОДНАЯ

Компания iNOVA TECH является лидером рынка в сфере кибербезопасности. Наши специалисты обладают глубокими знаниями в области информационных технологий, кибербезопасности и технической поддержки, и готовы помочь нашим клиентам защитить себя от информационных и кибернетических угроз.

Мы разрабатываем для наших клиентов надежные организационные структуры, решения и стратегии, которые обеспечивают эффективную работу с данными, защиту корпоративной информации, а также работу сотрудников компании, которые смогут использовать IT-технологии как инструмент для достижения поставленных задач.

ОПЕРАТИВНОЕ РЕАГИРОВАНИЕ

Объединив мировые инновации и передовые технологии в области обеспечения кибербезопасности с многолетним опытом специалистов нашей компании, мы обеспечиваем своим клиентам наивысший уровень безопасности, отказоустойчивости, стабильности и роста в осуществлении их бизнес-процессов и деятельности в целом.

Недооценивание серьёзности угроз в области обеспечения информационной безопасности, как и переоценивание уровня безопасности собственной ИТ-инфраструктуры, может привести, и в итоге, так или иначе, рано или поздно, приведёт к финансовым потерям компании, оказавшейся объектом злоумышленников, результатов деятельности которых можно было избежать, либо свести к минимуму.

ПЛАН РЕАЛИЗАЦИИ

Аудит

Глубокий анализ инфраструктуры на уязвимости

Стратегия

Разработка плана модернизации ИТ-инфраструктуры

Бюджет

Согласование этапов и сумм расходов на интеграцию решений

Интеграция

Ввод в работу тестовых систем "для обкатки"

Реализация

Внедрение утверждённых систем в работу

Поддержка

Последующая поддержка пользователей

СТАТИСТИКА

ТЕОРИЯ

Основная Цель

MDR включает

Managed Detection and Response

Эффективный MDR обеспечивает результат в области кибер-безопасности благодаря предоставлению:

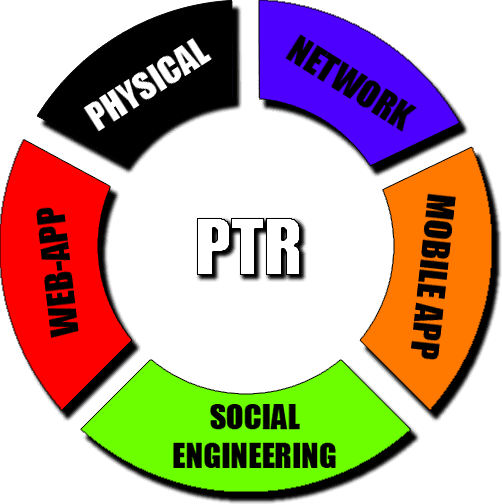

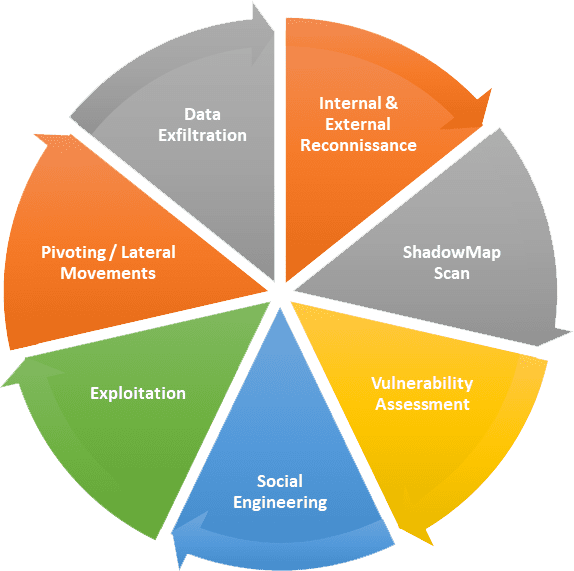

Penetration Testing

Эффективный PTR включает в себя следующие этапы:

Основная Цель

PTR проходит

Read Team

Blue Team

Red Team Assessment

Решаемые задачи:

Breach and Attack Simulation

BAS-платформы выполняют следующие функции:

BAS-решения

BAS vs Pentest

РИСКИ

Недостаточная защита информации может привести к ее несанкционированному раскрытию. Это может включать утечку коммерческих секретов, персональных данных клиентов, финансовой информации и других конфиденциальных данных. Такие утечки могут привести к серьезным юридическим, финансовым и репутационным проблемам.

Несанкционированное изменение, повреждение или уничтожение данных может иметь серьезные последствия. Если данные подвергаются вмешательству или подделке, это может привести к неверным решениям, потере доверия со стороны клиентов и партнеров, а также повреждению репутации организации.

Атаки на информационную инфраструктуру могут привести к прерыванию работы систем и сетей, что ведет к остановке бизнес-процессов и значительным финансовым потерям. Например, атаки типа DDoS могут перегрузить серверы и сети, лишая организацию доступа к важным ресурсам.

Инциденты информационной безопасности могут привести к значительным финансовым потерям. Это может включать штрафы за нарушение законодательства о защите данных, затраты на восстановление систем и данных, компенсации клиентам и партнерам, потерю прибыли из-за простоя бизнеса и т.д.

Негативные последствия информационных нарушений могут серьезно повредить репутации организации. Потеря доверия со стороны клиентов, партнеров и общественности может иметь долгосрочные негативные последствия и сказаться на бизнесе.

Нарушение информационной безопасности может привести к юридическим последствиям. Если организация не соблюдает законодательство о защите данных, это может привести к штрафам.

Недостаточная защита идентификационных данных, таких как логины, пароли и персональные идентификационные номера (ПИН-коды), может привести к их краже или злоупотреблению. Злоумышленники могут использовать эти данные для несанкционированного доступа к системам, финансовым счетам или личной информации пользователей.

Небезопасные системы могут стать мишенью для вредоносных программ, вирусов и других атак. Их наличие может снизить производительность компьютеров и сетей, замедлить работу приложений и вызвать сбои в работе систем. Это может привести к простою бизнес-процессов, задержкам в обслуживании клиентов и ухудшению общей эффективности работы.

Если системы и сети недостаточно защищены, злоумышленники могут получить несанкционированный доступ к важным ресурсам и данным. Это может привести к краже информации, установке вредоносного программного обеспечения, манипуляции данными или нанесению ущерба бизнесу.

Во многих странах существуют законодательные требования и стандарты, касающиеся защиты информации и данных. Если организация пренебрегает этими требованиями, она может столкнуться с правовыми последствиями, включая штрафы, санкции или даже уголовное преследование.

Инсайдеры (сотрудники, бывшие сотрудники, партнеры) могут использовать свой доступ к информации или системам для собственной выгоды или для нанесения вреда. Это может проявляться как умышленные действия (например, кража или уничтожение данных), так и случайные (например, непреднамеренное утечка данных из-за неосознания последствий своих действий).

Эти атаки могут замедлить или полностью остановить работу важных онлайн-сервисов, что может привести к финансовым потерям и потере доверия со стороны клиентов.

Конкуренты или злоумышленники могут пытаться получить доступ к важным для бизнеса или стратегическим данным.

Многие организации переносят свои данные и приложения в облако, но это также может создать новые угрозы, если провайдер облачных услуг не предлагает достаточного уровня защиты.

Все больше сотрудников работают удаленно и используют мобильные устройства для доступа к корпоративным ресурсам. Это расширяет “периметр” безопасности и создает новые угрозы, если эти устройства или соединения не защищены должным образом.

Ваша организация может быть уязвима, если ваши поставщики или партнеры пренебрегают своей информационной безопасностью. Если они становятся жертвой кибератаки, это может затронуть и вашу организацию.

Если системы не защищены должным образом, они становятся уязвимыми для кибератак, таких как вирусы, трояны, ransomware (вымогательские программы), фишинг и другие формы мошенничества.